https://docs.github.com/ko/actions/hosting-your-own-runners

사용자 고유의 실행기 호스팅 - GitHub Docs

자체 호스팅 실행기를 만들어 사용자 지정이 가능한 환경에서 워크플로를 실행할 수 있습니다.

docs.github.com

https://docs.github.com/ko/actions/hosting-your-own-runners/managing-self-hosted-runners/managing-access-to-self-hosted-runners-using-groups

그룹을 사용하여 자체 호스트형 실행기에 대한 액세스 관리 - GitHub Docs

정책을 사용하여 조직에 추가된 자체 호스트형 실행기에 대한 액세스를 제한할 수 있습니다.

docs.github.com

이 기능을 사용할 수 있는 사람

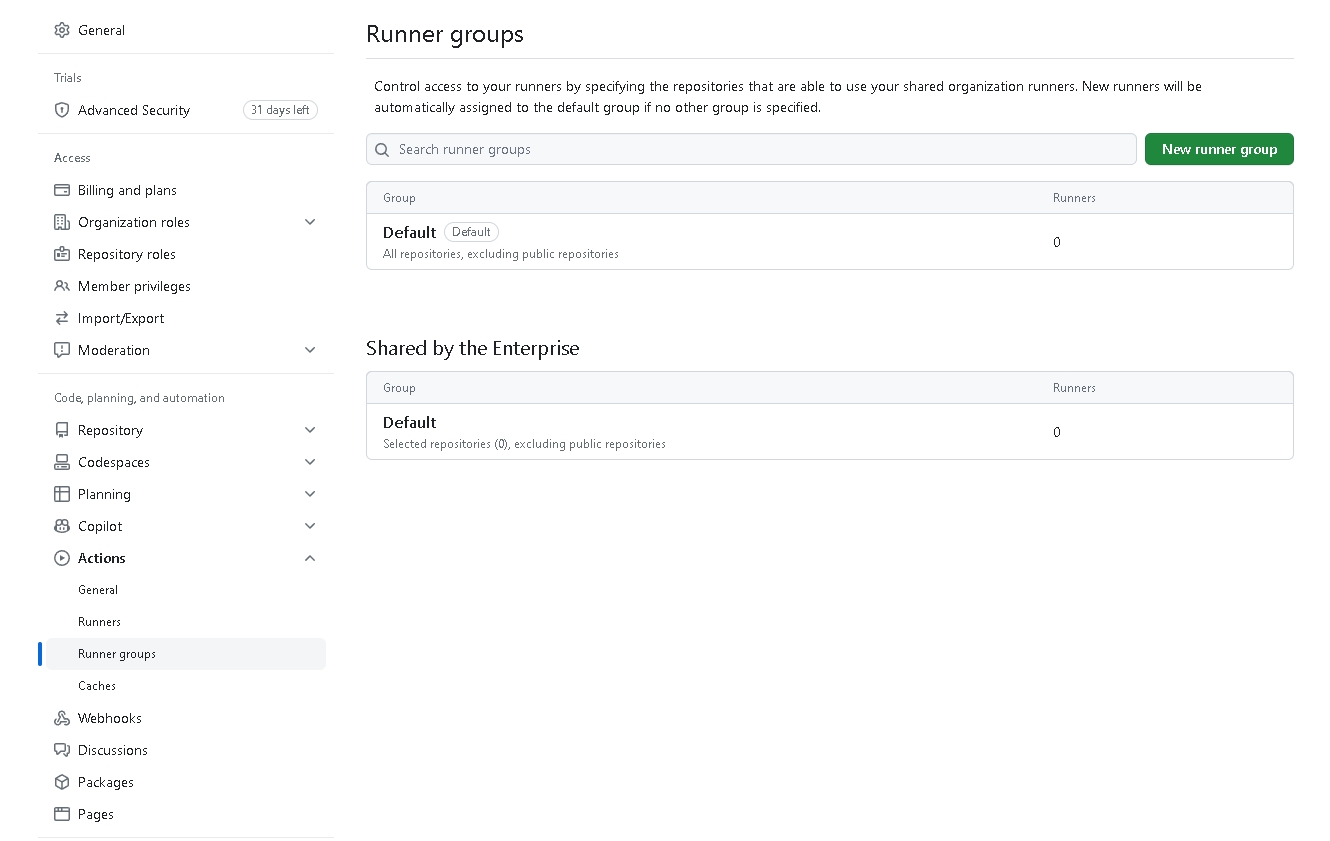

Enterprise accounts , organizations owned by enterprise accounts, and organizations using GitHub Team can create and manage additional runner groups.

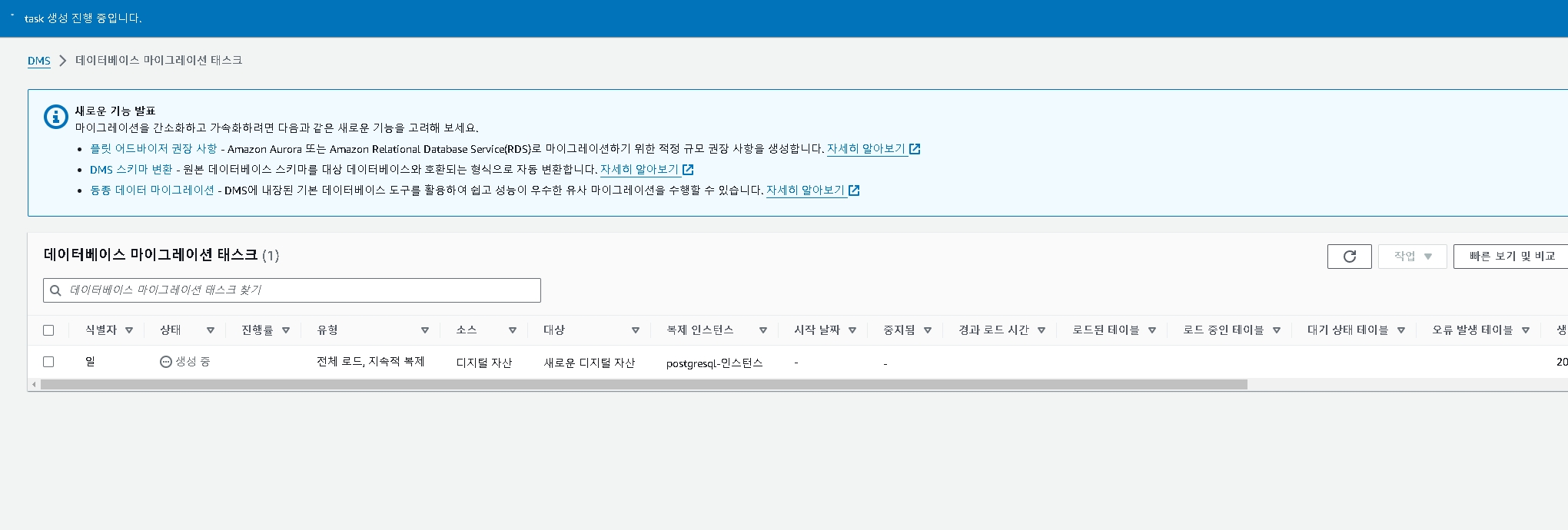

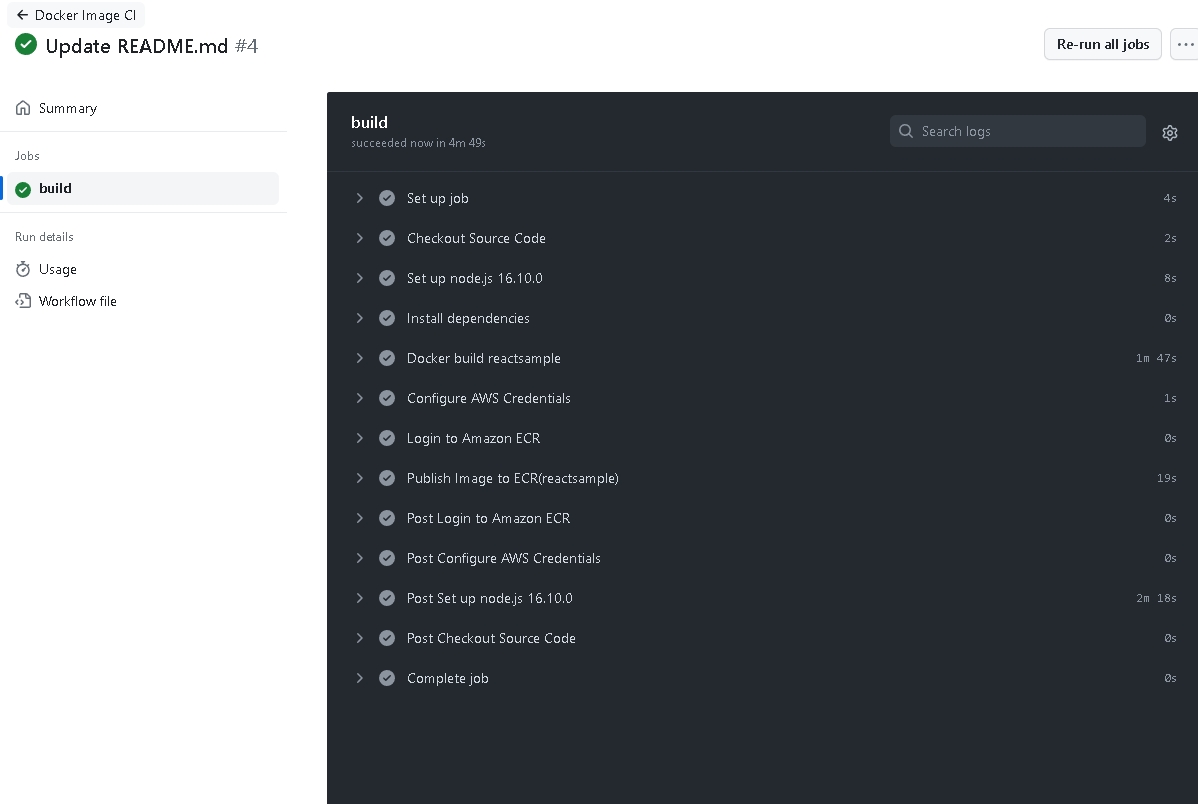

ISMS 하면서 ip allow 정책을 활성화 시키기 위해 회사에서 github 엔터프라이즈를 구매 하였다.

하지만 기존에 무료료 사용중인 runner가 ip allow 정책 때문에 repo에 접근을 못하는 상황이 발생 하였다.

내부 시스템이 어떻게 runner에 접근 못하는 상황인지 좀 의야해 하였지만

돈을 내고 쓰던지 ,,,,,,,,, 자체 self-hosted를 구축하게 되었다.

AS_IS (무료)

ip allow X , 사용자 제한 X , buid runner 무료 제공

TO_BE (엔터프라이즈 버전)

ip allow O, 사용자 제한 O, buid runner 유료 or self-hosted 자체 구축

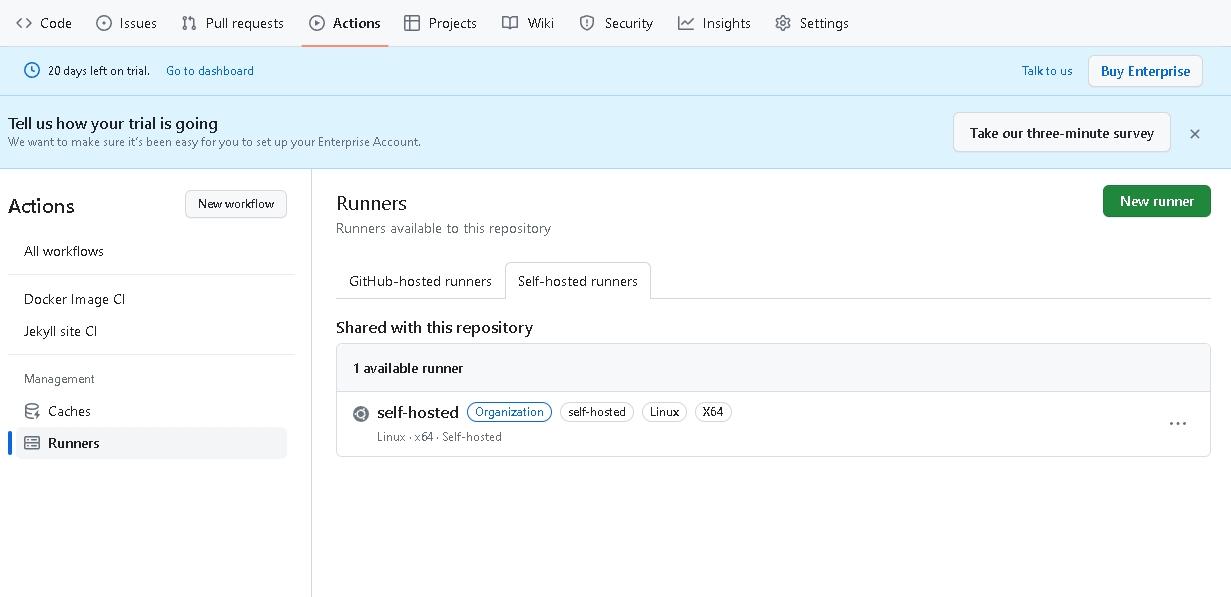

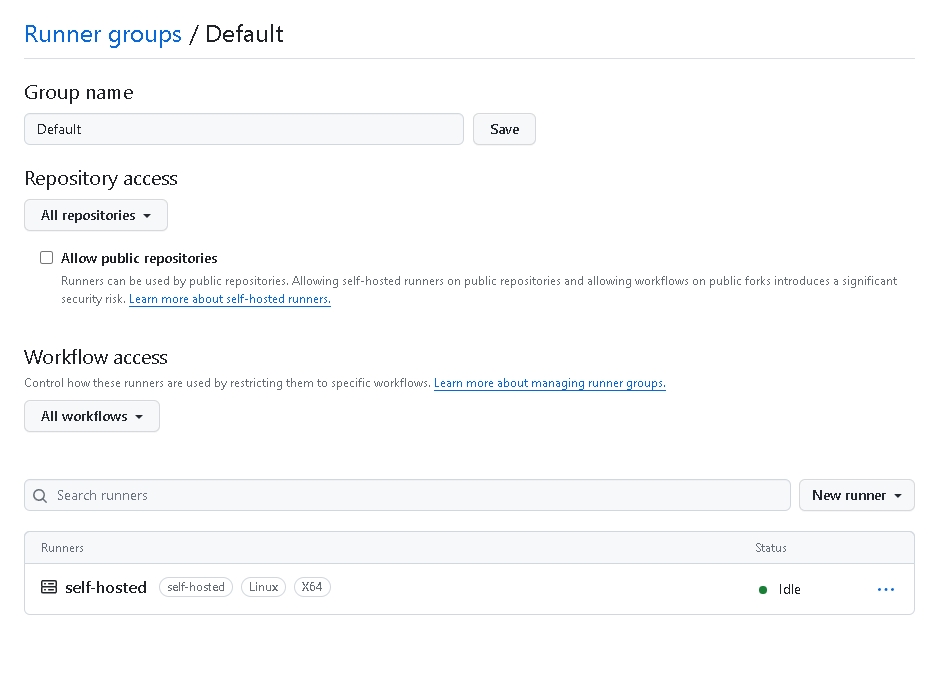

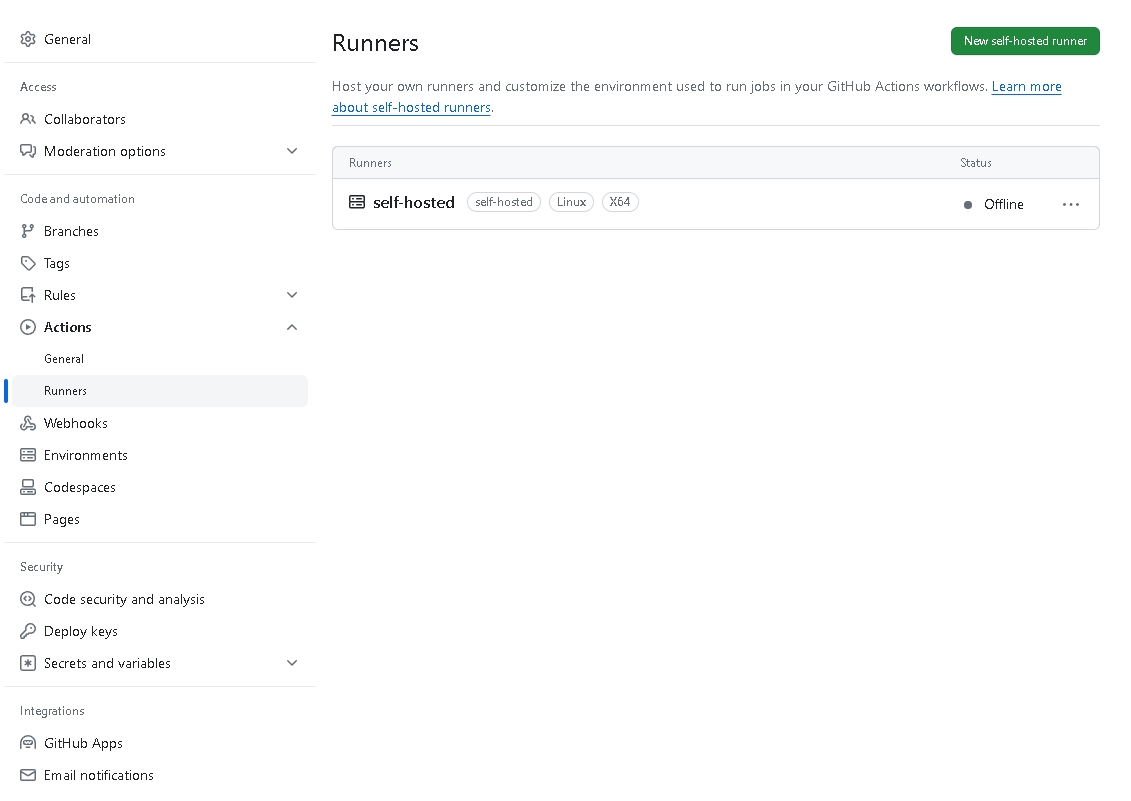

self-hosted 자체 구축하면 하나의 github Organizations에서 여러개의 aws account에 배포 되고 하나의 self-hosted만 사용하도록 할러면 그룹으로 등록 해야 된다.

하지만 저게 Enterprises 버전에만 있고 해당 버전은 User 부족으로 개발자와 임원분들만 접근이 가능하다.

무료

일반 적인 무료 Runners에서는 repo당 1개의 token만 발행이 가능하다.

30 Day - Demo 버전으로 사용 가능

Enterprises 버전 그룹으로 묶어 놓을수 있다.